人工智能安全|AI安全应用|基于图像分类的恶意代码同源分析

01 题材

蓄意代码是什么怎么用(Malicious/Unwanted Code)特指每个会对电脑网络或平台制造恐吓攻击或隐藏恐吓攻击的运算机代码是什么怎么用,会造成制定工作目标平台消息走漏、物资错用、损伤平台详细一致性及可作性、漠视制定工作目标平台安全性策略性等的危害。

近期来,虽然说恶性网站代碼疫情式增涨,但稳定理论研究员知道,大多数新形恶性网站代碼全都是某个恶性网站代碼的变种,以下变种众多是入侵网站通过变型、加壳、多态、代碼搅乱等方法水平营造的,也可以逃避黑白各单、表现码配备等经典的检查方法水平[1][10]。现场上,以下变种的情况发生变化了恶性网站代碼两者的同源有关。举列,20110年显示的WannaCry现场上与相等木马病毒Wcy拥有同源有关,但该木马病毒跳过了各检查机器,造成了造成 的经济实惠损耗。为此,知道同源有关逐步成了互联网稳定研究方向留意主角。

故意代碼同源剖析(Homology Analysis)各指经过故意代碼内在因素、外在环境部特点并且转化和传布的周期,剖析故意代碼相互之间衍生产品的同步性。同源社会关系有无数种,涵盖:大家族同源、开发管理者同源、分类同源并且到攻击源同源等。从文中首要观注故意代碼分类同源剖析话题。研究背景故意代碼分类同源剖析,就可以让监测、预警机制故意代碼,策划紧急回应策划方案并且预测分析案例成长 态势。

中心句关键在于说了一些框架基本常识,简简单单重温了同源讲解讲解技术水平性应用现实状况,再说了体系结构画像分级的同源讲解技术水平性应用实施方案设汁,还有能够中应实践确认了体系结构画像分级的同源讲解技术水平性应用的效果性。

02 基本小知识小知识

2.1 方式同源

蓄意的编号是什么的类型多个多元化,还包括确定机病毒有哪些、蠕虫、蓄意软件子程序编号、侧门子程序编号、形式逻辑炸弹等。某一类蓄意的编号是什么并不会在下列三的方面现实存在形似性。

(1)重点源代码段

指从而达成某些他人用途,同源他人源代碼在关键所在源代碼情节(如DLL吸取、RPC工作)拥有类似性,等等类似源代碼情节也被代指什么是基因码。

(2)系統方程获取

虚假网站动作的运行方法常常依赖性对运行方法软件变量的传参,同源虚假网站二维码传参的变量公司名称、次数、顺寻等将会发生有些相似。

(3)功用表现

每个类故意编码皆有而男人性的影响情形,如敲诈勒索小软件会读写CQ9电子数据库、远控保持木马病毒会查询手机屏或摄头头,用途情形的相像性发生变化在文件目录、速度、网路及注册网站表等个方面。

2.2 画像化

图象化即他人编号字节流內容的可视化数据报告展示会,而流內容收录没事个按装他人编号完正的图片信息,随后PE后缀名他人编号的领头、数据报告节、编号节、后部等。

网络黑客不时利用慧强的他人编码精彩场面描写,经进一部开放、再生后会,组成他人编码变种;同功能表亦或是相同族氏的他人编码,也会PK对战编码精彩场面描写。但是,PK对战精彩场面描写突出表现为类似的的的流知识,转而遍历为图像文件中类似的的贴图。

图1,2显示有一些兵痞手机app(Application)两位家庭InstallMonster和Hacktool形象化效果。应该看得见InstallMonster和Hacktool类的举例样品就算出于不一样的的家庭,纹理、纹路上却具备着严重差不多性。

图1. Application-InstallMonster

图2. Application-Hacktool

3 存在的问题进行分析

与故意源码查测技能一样的,同源分折所适用的症状也可分静止数据症状和动向信息的症状。静止数据症状涵盖:故意源码的制做机构症状、API字段症状、源码语义、二进制网站内容症状等[1]。动向信息的症状大多数为把握步骤步骤、加载及修正的关于产品关键字症状、API动向信息的跳转。提高症状随后,应该适用连接分折、机借鉴类别还有图分折等方案来完成朔源。

相互影响浅析一下即算起蓄意码共同点的是类似的度,如Jaccard弹性系数[14,15]、海明空距、余弦空距等,依据是类似的度判别蓄意码期间能否留存相互影响。通过是类似的度浅析一下,以蓄意码为组件、是类似的度为边,能共建蓄意码的联系手机网络,最主要的适用于图腾崇拜多维浅析,进步产品追溯、发掘很多离散蓄意码期间的相互影响[18]。SVM、XGBoost[14]、DBScan[10,15]、发虚哈希[14]等普通的分类别百度算法,都有蓄意码同源浅析一下含有根据的科研与操作。

图了解使用于蓄意编号的管控标准流程,分离出入出度(Out/In degree)、里头管理中心性(Betweenness centrality)、众多常数(Clustering coefficient)等图设计衡量[16],能够换算这个衡量的差不多性,判段蓄意编号是现实存在关联性。凭借图了解还应该在群族中用心挖掘差不多子图型成群族人类基因遗传,能够人类基因遗传的对比判段蓄意编号是同源[12]。赵醉鬼综合运用了图卷积互联网(Graph Convolutional Network,GCN)技艺,对蓄意编号的API读取图对其进行划分,故而了解同源性[17]。

2013年,Nataraj几人提出者将他人代碼的流介绍改换到灰度画像,陆陆续续提现GIST、线条服务器人均值等特点,运用KNN计算方式对他人代碼实施分类别[3]。陆陆续续,突然出现新一些研发续展该一个构想,造问将字节熵[4]、API跳转[5]、opcode哈希[7]等改换为画像,卷积神经末梢网站(Conventional Neural Network,CNN)[7]、长预期记忆法(Long-short Term Memory,LSTM)网站[8,9]等广度學習技术陆续的被应该用于他人代碼同源讲解。

使用彩色图像分类管理新技术性的同源进行数据浅析方法步骤步骤,不追求进行浅析人士必备条件逆向过程中过程中新技术专业知识与技能,还有就是不能不劳动力导出的特点,因为适用下来比智能化。依赖于计算方法步骤机视觉识别领域行业的如何快速不断发展,这方法步骤步骤也是可以够有较高的准确的性。以內关键点介召此种新技术性。

4 解决方案设定

依托于图案进行分类的同源剖析实施设计方案中,典型的的构建能力应用正是依托于CNN的蓄意编码同源剖析能力应用实施设计方案,通常涉及到下列这部分组合而成:

(1)的参数集在校园营销推广活动的环节之中所构建:决定他人编号的种类分割方法,抽取样例并标出种类,身为操练的参数。本诗以类行身为种类分割方法。

(2)图片化清理:将培训模本流量转化为图片,当作CNN互联网的读取。

(3)CNNwifi网格实现:实现出CNN脑神经wifi网格设备构造(如VGGNet、GoogleNet、ResNet等)。

(4)建模确定培养:将确定培养数据信息输进CNN网咯确定确定培养,的种类建模。

(5)建模方法用:将待测样表图文化,进入的分类建模方法,按照其输入种类辨别隶属种类。用流量如图已知3下图:

图3. 特征提取CNN影像进行分类的故意代码怎么用同源了解程序

5 实验设计分折

本实验室中收录了7分类型的恶性编号样板,实际上见表1。

表1. 实验操作数据库集

统计资料集是以占比4:1评定为锻炼集和考试集。针对构筑CNN电脑网络设备构造,进行200次优化锻炼,建模失去有界至0.0088,锻炼更命中率可达0.9957。图4展出建模的锻炼整个过程。

图4. 锻炼阶段

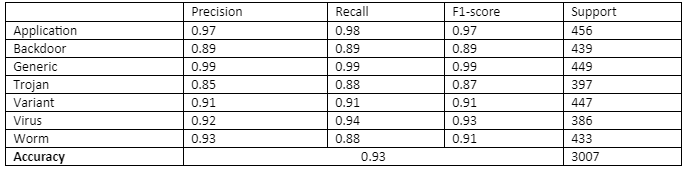

表2排序了沙盘模型在试验集上的多种试验目标,总体经济更准比率为0.93。

图5为各种自测的混肴矩阵计算。在实验操作的5个行业类别中,Trojan算作较繁多的1种故意编码结构类型,各种自测最精确性最少。

表2. 测试英文能力

图5. 弄混矩阵计算

6 总结怎么写

恶性编号是什么同源概述一下,单地方可跟踪正确定位普攻主要原因或普攻者,杜绝APT普攻,对入侵网站制造震摄严打功用;另单地方,恶性app监测技能有疏漏,同源概述一下可请求监测、防控恶性app。论文利用概述一下及效验,认同依据画面进行几大类的恶性编号是什么同源概述一下拥有必要性性。但恶性编号是什么的类行相互错综繁复,没了明显的区分界限,也是要求进行几大类更正确度的主要原因中的一个。大网络族氏无可厚非是比类行愈加正确的一个同源区分习惯。因此,些许人大网络族氏模板规模很大,些许人大网络族氏仅有极富可追朔的模板,若以大网络族氏划进行几大专业门类,则是需要化解模板不不平衡量间题。利用总体决定,但如果增强专业门类区分的细颗粒,进行几大类更准确性率会获得进一歩优化,既然这部分间题迫切需要进一歩探索性。

参考选取文章

[1]褚乾峰, 朱信宇, 刘功申. 恶性代碼同源界定技能水平具体描述[J]. 通信技能技能水平, 2017, 50(007):1484-1492.

[2]Goldberg L, Goldberg P, Phillips C, et al. Constructing Computer Virus Phylogenies[J]. Journal of

Algorithms,1998,26(01):188-208.

[3]Nataraj L, Karthikeyan S, Jacob G, et al. Malware images: visualization and automatic classification[C]. IEEE Symposium on Visualization for Cyber Security, Pittsburg, PA, USA, ACM. 2011.

[4]Han K S , Lim J H , Kang B , et al. Malware analysis using visualized images and entropy graphs[J]. International Journal of Information Security, 2015, 14(1):1-14.

[5]Kolosnjaji B , Zarras A , Webster G , et al. Deep Learning for Classification of Malware System Call Sequences[C]// Australasian Joint Conference on Artificial Intelligence. Springer International Publishing, 2016.

[6]Ni S , Qian Q , Zhang R . Malware identification using visualization images and deep learning[J]. Computers & Security, 2018, 77(AUG.):871-885.

[7]Raff E , Barker J , Sylvester J , et al. Malware Detection by Eating a Whole EXE. 2017.

[8]Quan, Boydell, Oisin, et al. Deep learning at the shallow end: Malware classification for non-domain experts[J]. Digital investigation: The internatnional journal of digital forensics & incident response, 2018.

[9]Venkatraman S , Alazab M , Vinayakumar R . A hybrid deep learning image-based analysis for effective malware detection[J]. Information Security Technical Report, 2019, 47(Aug.):377-389.

[10]钱雨村,彭国军,王滢等.他人编号同源性剖析及家族式聚类算法. 求算机项目工程与应用,2015,56(18):76-81.

[11]Park L, Yu J, Kang H K, et al. Birds of a Feature: Intrafamily clustering for version identification of packed malware[J]. IEEE systems journal, 2020,14(3):4545-4556.

[12] Zhao B L, Shan Z, Liu F D, et al. Malware homology identification based on a gene perspective[J]. 讯息与电子无线项目领先:因为版, 2019(6):801-815.

[13]Li Y, Sundaramurthy S C, Bards A G, et al. Experimental study of fuzzy hashing in malware clustering analysis[C]. Usenix, Washington DC, USA, 2015: 1-8.

[14]Ahmadi M , Giacinto G , Ulyanov D , et al. Novel feature extraction, selection and fusion for effective malware family classification[DB]. 2015.

[15]Kinable J,Kostakis O.Malware Classification based on Call Graph Clustering[J].Journal of Computer Virology and Hacking Techniques,2011,7(04):233-245.

[16]Jang J W , Woo J , Mohaisen A , et al. Mal-Netminer: Malware Classification Approach Based on Social Network Analysis of System Call Graph[J]. Mathematical Problems in Engineering,2015,(2015-10-1), 2015, 2015(PT.18):731-734.

[17]赵炳麟, 孟曦, 韩金,等. 鉴于图结构特征的他人二维码同源性分析一下[J]. 无线通信学报, 2017, v.38;No.365(S2):86-93.

[18]Sanders H, Saxe J. Malware data science: Attack detection and attribution[M]. No Starch Press, 2018.

[19]Ronen R , Radu M , Feuerstein C , et al. Microsoft Malware Classification Challenge[DB]. 2018. //arxiv.org/pdf/1802.10135.pdf.

版权局证明

欧美男体请务须填写来源。

出版权所以,违者必究。

- 关键词标签:

- CQ9电子 人工智能安全 AI安全应用 恶意代码同源分析